« Sécuriser un site web, c’est comme faire de la trottinette. Pour garder votre équilibre, vous devez continuer à vous déplacer. ».

Pour poursuivre l’analogie avec la trottinette, vous ne pouvez pas vous arrêter de pousser avec votre pied. Dès que vous ne le faites plus, la trottinette commence à ralentir et vous finissez par basculer. Et ce n’est pas ce que vous voulez, n’est-ce pas ?

Mais lorsqu’il s’agit de faire de la trottinette, tous les “coups de pied” ne sont pas les mêmes. Certains sont doux, d’autres sont durs, certains vous font parcourir des distances plus courtes, d’autres plus longues. Aujourd’hui, parlons de ceux qui vous permettront d’avancer à vive allure sur la trottinette de la sécurité de votre site Web.

Parlons des en-têtes de sécurité HTTP.

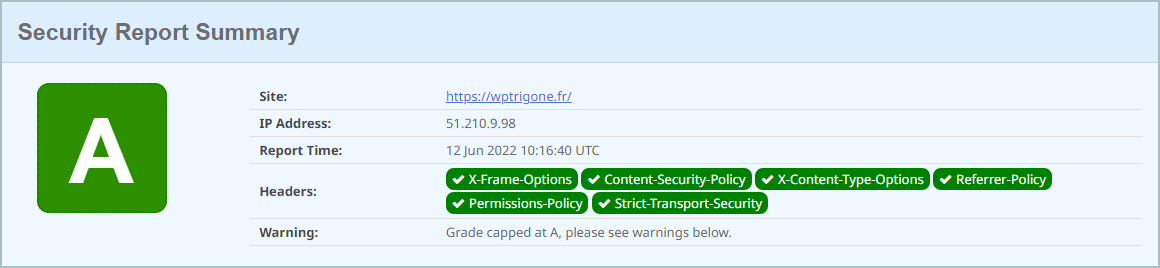

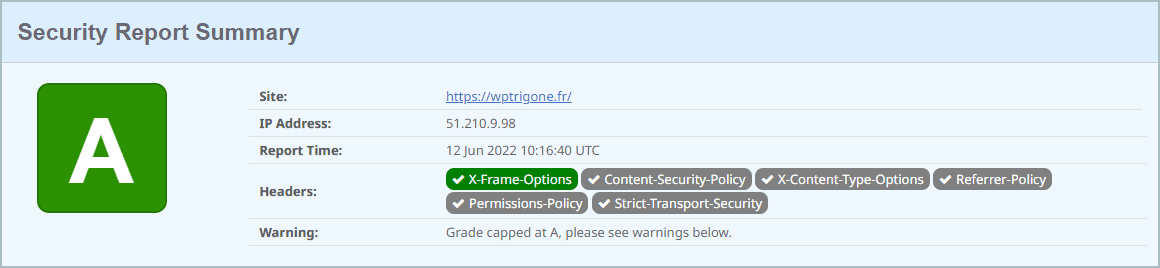

Les en-têtes de sécurité HTTP sont un élément fondamental de la sécurité des sites Web WordPress. Une fois mis en place, ils vous protègent contre les types d’attaques que votre site est le plus susceptible de rencontrer. Ces en-têtes protègent contre les XSS, l’injection de code, le clickjacking, etc.

Découvrons ensemble les en-têtes de sécurité HTTP.

Quelles sont les en-têtes de sécurité HTTP ?

Lorsqu’un utilisateur visite un site par le biais de son navigateur, le serveur répond par des en-têtes de réponse HTTP. Ces en-têtes indiquent au navigateur comment se comporter pendant la communication avec le site. Ces en-têtes comprennent principalement des métadonnées.

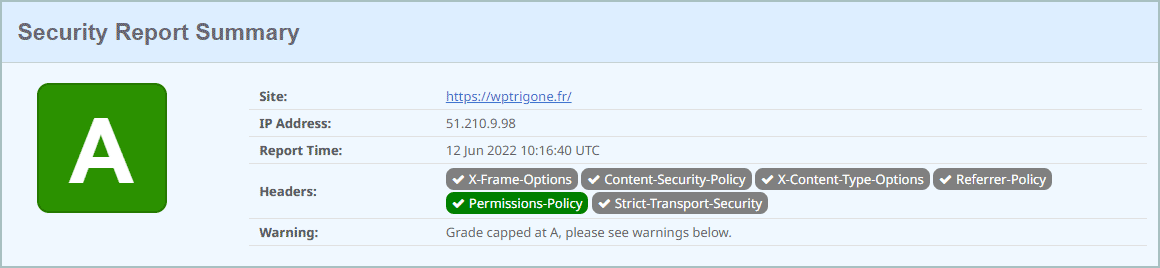

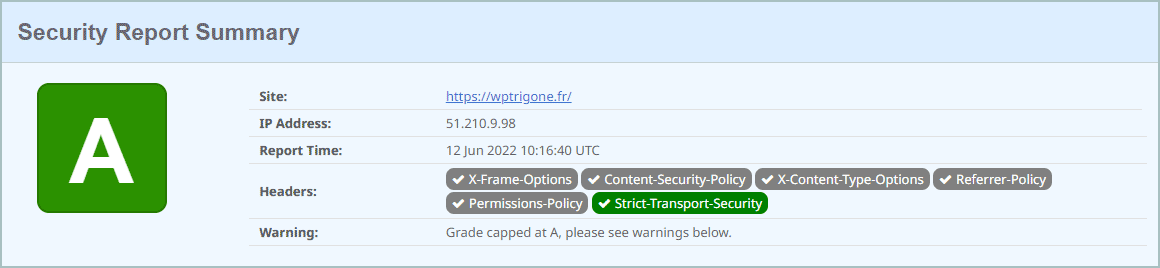

Vous pouvez utiliser ces en-têtes pour délimiter la communication et améliorer la sécurité du Web. Examinons cinq en-têtes de sécurité qui apporteront à votre site la protection dont il a tant besoin.

X-Frame-Options

À l’époque, une technique d’usurpation appelée « Clickjacking » était très populaire. Elle l’est toujours. Dans cette technique, un attaquant incite un utilisateur à cliquer sur quelque chose qui n’existe pas. Par exemple, un utilisateur peut penser qu’il se trouve sur un site officiel, mais quelque chose d’autre est en cours d’exécution en arrière-plan. L’utilisateur peut alors révéler ses informations confidentielles.

Les options X-Frame-Options permettent de se prémunir contre ce type d’attaques. Cela se fait en désactivant les iframes présentes sur le site. En d’autres termes, elle empêche les autres d’intégrer votre contenu.

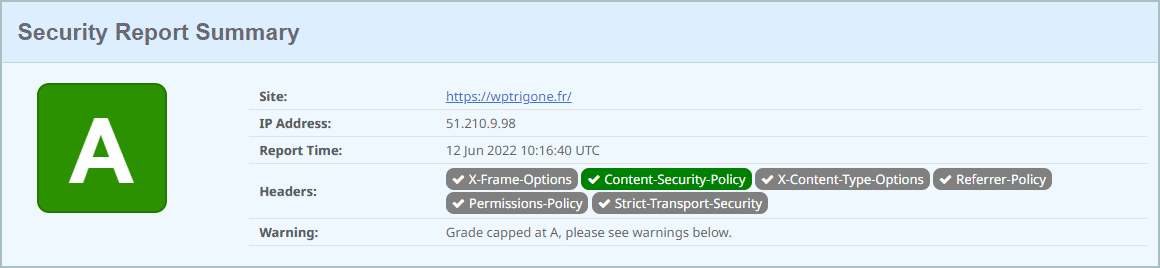

Content Security Policy (CSP)

L’en-tête de réponse HTTP Content Security Policy donne aux administrateurs de sites Web un sentiment de contrôle en leur donnant le pouvoir de restreindre les ressources qu’un utilisateur est autorisé à charger sur le site. En d’autres termes, vous pouvez établir une liste blanche des sources de contenu de votre site.

La politique de sécurité du contenu protège contre les scripts intersites et autres attaques par injection de code. Bien qu’elle n’élimine pas entièrement leur possibilité, elle peut certainement minimiser les dommages. La compatibilité n’est pas un problème car la plupart des principaux navigateurs prennent en charge la CSP.

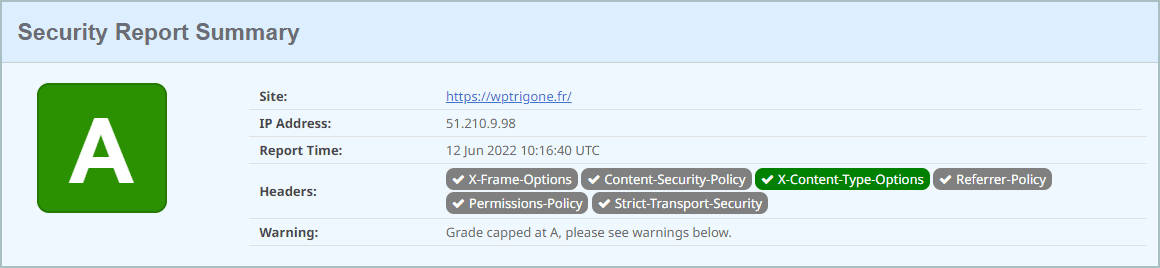

X-Content-Type-Options

L’en-tête X-Content-Type-Options offre une contre-mesure contre le reniflage MIME. Il indique au navigateur de suivre les types MIME indiqués dans l’en-tête. Utilisé comme une fonction pour découvrir le format de fichier d’une ressource, le reniflage MIME peut également être utilisé pour exécuter des attaques de script intersites.

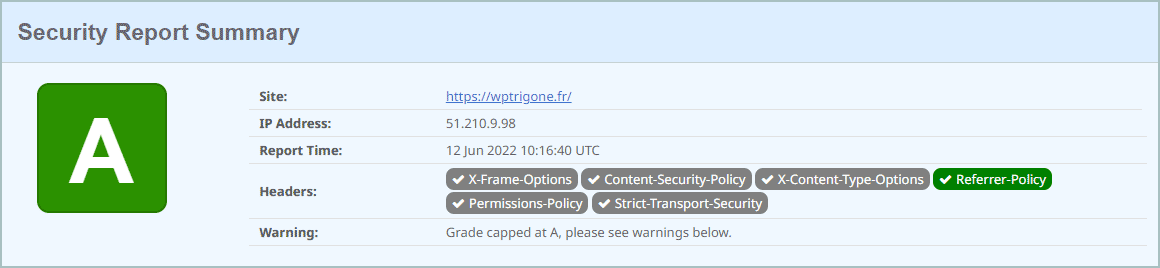

Referrer-Policy

L’en-tête Referrer-Policy contrôle le comportement de l’en-tête Referer, qui indique l’origine où l’URL de la page web à partir de laquelle la requête a été effectuée. L’application Web utilise une configuration non sécurisée de la politique de référence qui peut entraîner une fuite des informations de l’utilisateur vers des sites tiers.

Permissions-Policy

L’en-tête Permissions-Policy est une couche supplémentaire de sécurité qui permet de restreindre l’accès ou l’utilisation non autorisés des fonctions du navigateur/client par les ressources Web. Cette politique garantit la confidentialité de l’utilisateur en limitant ou en spécifiant les fonctionnalités des navigateurs qui peuvent être utilisées par les ressources Web.

HTTP Strict Transport Security (HSTS)

Disons que vous avez un site Web nommé monsite.fr et que vous avez installé un certificat SSL/TLS et migré de HTTP à HTTPS. C’est bien, non ? C’était une question de rhétorique. C’est vraiment bien. Mais ce n’est pas là que le travail s’arrête. Et si votre site Web est toujours disponible en HTTP ? Ce serait tout à fait inutile, non ? De nombreux administrateurs de sites Web migrent vers le protocole HTTPS, puis l’oublient sans s’en rendre compte. C’est là que le HSTS entre en jeu.

Si un site est équipé de HTTPS, le serveur oblige le navigateur à communiquer par HTTPS sécurisé. De cette façon, la possibilité d’une connexion HTTP est entièrement éliminée.

Génial, n’est-ce pas ?