Depuis ce début d’année 2024, les grands acteurs de la messagerie comme GMAIL, YAHOO, et tous les autres sous peu, ont récemment annoncés des modifications importantes concernant l’authentification, le consentement et l’engagement des e-mails.

Avant, vous pouviez envoyer et recevoir des mails sans vous soucier d’une quelconque configuration, de manière simple dans votre zone DNS. Vous avez un domaine avec des boites mails et cela fonctionnait très bien.

Maintenant c’est terminé, il faut que votre domaine, plus précisément votre zone DNS, ai ces trois informations (SFP, DKIM et DMARC) de renseignées afin que la délivrabilité de vos mails et de vos formulaires aboutissent !

Mise en garde pour une bonne délivrabilité de vos mails depuis les formulaires de votre site Web

Dans l’idéal, les mails partant de votre site via vos formulaires devraient tous avoir comme destination une adresse mail au nom de votre domaine !

C’est-à-dire, par exemple, que si votre site est « mon-site.fr », le mail de votre formulaire devrait être « mon-adresse@mon-site.fr » et non « mon-adresse@yahoo.fr » ou encore « mon-adresse@outlook.fr ».

Pourquoi ? Pour la simple bonne raison, et vous comprendrez en lisant cet article, que les mails en partance de votre domaine doivent être identique à votre domaine.

Exemple : « mon-site.fr » doit avoir comme mail « mon-adresse@mon-site.fr »

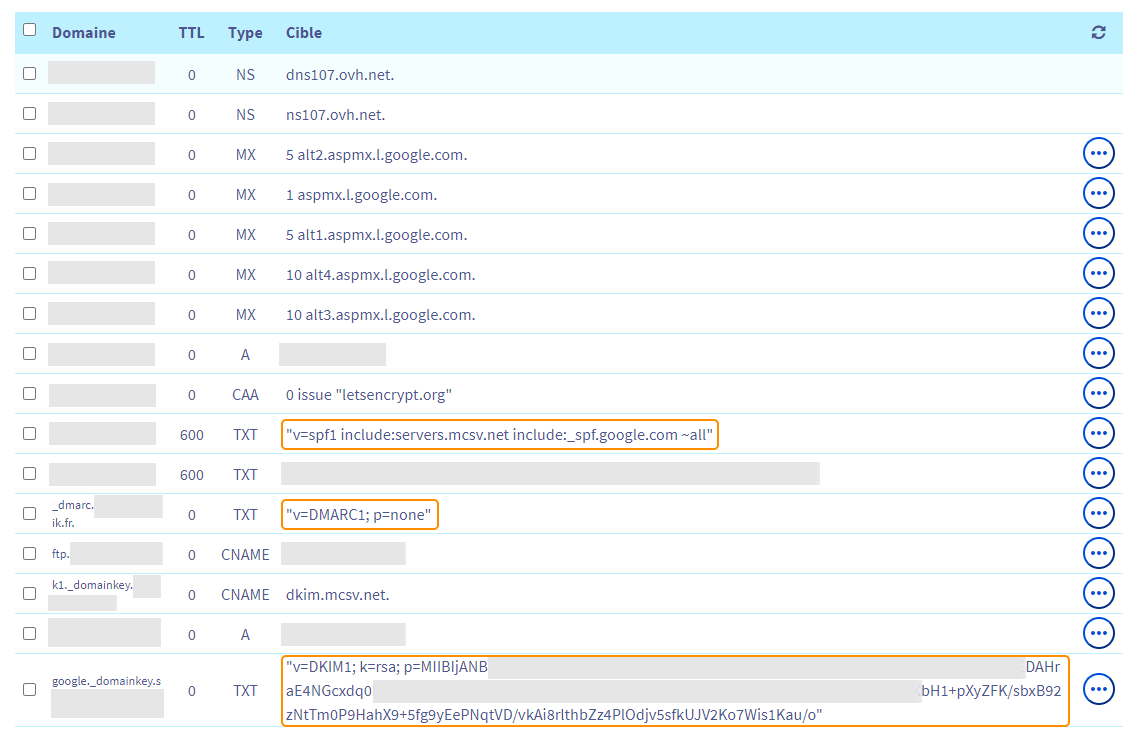

Qu’est-ce qu’une zone DNS ?

Une zone DNS, abréviation de « Domain Name System », est une partie d’un système de noms de domaine qui est responsable de la gestion des enregistrements de ressources DNS pour un domaine spécifique. En d’autres termes, une zone DNS contient les informations de configuration qui associent des noms de domaine à des adresses IP ou à d’autres types d’enregistrements, tels que les enregistrements MX pour la gestion des e-mails, les enregistrements TXT pour diverses informations comme la validation SPF ou les clés DKIM, etc.

Elle est généralement gérée par le registraire de domaine ou par le fournisseur de services DNS du domaine.

Qu’est-ce qu’un SPF ?

Le SPF (Sender Policy Framework) est un mécanisme d’authentification des emails qui aide à prévenir la falsification de l’adresse de l’expéditeur. Il s’agit d’un enregistrement DNS (Domain Name System) publié par le propriétaire d’un domaine pour spécifier les serveurs de messagerie autorisés à envoyer des emails au nom de ce domaine.

Concrètement, SPF permet à un administrateur de domaine de déclarer explicitement quels serveurs de messagerie sont autorisés à envoyer des emails en son nom. Lorsqu’un serveur de messagerie reçoit un email, il peut vérifier l’enregistrement SPF du domaine de l’expéditeur pour déterminer si l’adresse IP de l’expéditeur est autorisée à envoyer des emails pour ce domaine. Si l’adresse IP de l’expéditeur ne correspond pas aux adresses autorisées spécifiées dans l’enregistrement SPF, le serveur de réception peut prendre des mesures comme marquer l’email comme spam ou le rejeter.

En résumé, SPF fournit un moyen de valider l’authenticité de l’expéditeur d’un email en vérifiant que l’adresse IP de l’expéditeur est autorisée par le domaine expéditeur. Cela aide à réduire le risque de spoofing et de phishing en renforçant l’identification des expéditeurs légitimes.

Qu’est-ce qu’un DKIM ?

DKIM, acronyme de DomainKeys Identified Mail, est un autre mécanisme d’authentification des emails utilisé pour vérifier l’authenticité de l’expéditeur d’un email. Contrairement à SPF qui se concentre sur l’adresse IP de l’expéditeur, DKIM se concentre sur le contenu de l’email lui-même.

Voici comment DKIM fonctionne :

- Signature des emails : Lorsqu’un serveur de messagerie sortant envoie un email, il génère une signature DKIM en utilisant une clé privée cryptographique associée au domaine expéditeur. Cette signature est ajoutée à l’en-tête de l’email.

- Enregistrement DNS : Le serveur de messagerie ajoute également un enregistrement DNS spécial contenant la clé publique correspondante, permettant aux destinataires de vérifier la signature DKIM.

- Vérification de la signature : Lorsqu’un serveur de messagerie entrant reçoit l’email, il récupère la clé publique DKIM à partir de l’enregistrement DNS du domaine expéditeur. Il utilise ensuite cette clé publique pour vérifier la signature DKIM dans l’en-tête de l’email. Si la vérification réussit, cela signifie que l’email n’a pas été altéré depuis son envoi par le serveur expéditeur.

En résumé, DKIM offre une validation cryptographique de l’identité de l’expéditeur en signant les emails sortants avec une clé privée et en permettant aux destinataires de vérifier cette signature à l’aide de la clé publique associée. Cela renforce la confiance dans l’authenticité des emails et aide à détecter les tentatives de phishing et de falsification.

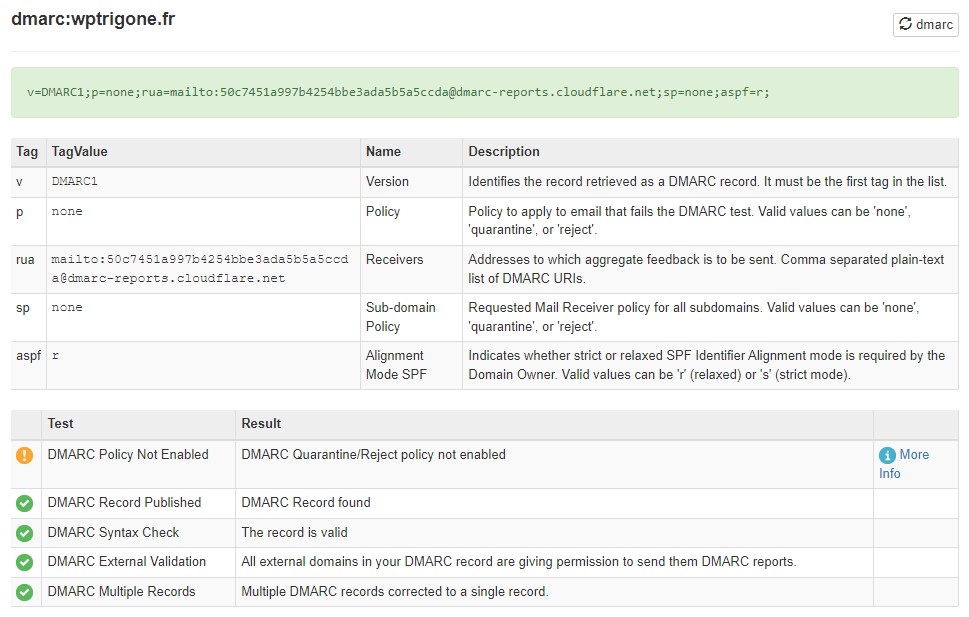

Qu’est-ce qu’un DMARC ?

DMARC, acronyme de Domain-based Message Authentication, Reporting, and Conformance, est un protocole de validation et de rapport conçu pour renforcer la sécurité des emails en fournissant un mécanisme de contrôle supplémentaire basé sur SPF et DKIM.

Voici les principales fonctionnalités de DMARC :

- Validation des mécanismes SPF et DKIM :

- DMARC permet aux propriétaires de domaine de spécifier des politiques pour l’utilisation de SPF et DKIM dans la vérification des emails.

- Il exige que les emails émis au nom d’un domaine passent la validation SPF ou DKIM, voire les deux.

- Politiques d’action en cas d’échec :

- Les propriétaires de domaine peuvent définir des politiques DMARC pour indiquer aux serveurs de messagerie comment traiter les emails qui ne passent pas la validation SPF ou DKIM.

- Les politiques DMARC typiques incluent « none » (aucune action), « quarantine » (mettre en quarantaine) et « reject » (rejeter).

- Rapports d’authentification :

- DMARC permet aux propriétaires de domaine de recevoir des rapports de conformité sur l’utilisation de SPF et DKIM pour les emails envoyés en leur nom.

- Ces rapports fournissent des informations détaillées sur les tentatives d’envoi d’emails au nom du domaine, y compris les échecs d’authentification et les tentatives de phishing.

En résumé, DMARC fournit un cadre pour renforcer l’authentification des emails en spécifiant des politiques d’authentification et en fournissant des rapports sur l’utilisation de SPF et DKIM. Cela permet aux propriétaires de domaine de mieux contrôler l’envoi et la réception des emails en leur nom, réduisant ainsi les risques de spam, de phishing et de spoofing.

Comment résoudre efficacement les problèmes de réception et d’envoi de mails en configurant un SPF, un DKIM et DMARC ?

Créer un SPF (Sender Policy Framework)

- Vérifiez si votre domaine possède un enregistrement SPF valide. SPF spécifie les adresses IP autorisées à envoyer des courriels au nom de votre domaine.

- Ajoutez toutes les adresses IP ou les domaines autorisés à envoyer des emails pour votre domaine dans votre enregistrement SPF.

Exemple de base avec OVH : « v=spf1 include:mx.ovh.com ~all »

Créer un DKIM (DomainKeys Identified Mail)

- Générez une paire de clés (clé privée et clé publique) pour votre domaine.

- Configurez votre serveur de messagerie pour signer les emails sortants avec la clé privée.

- Ajoutez l’enregistrement DKIM dans les paramètres DNS de votre domaine. Cet enregistrement contient la clé publique DKIM.

Exemple de base avec OVH : « v=DKIM; k=rsa; p=METTRE VOTRE CLÉ GÉNÉRÉE ICI »

Créer un DMARC (Domain-based Message Authentication, Reporting, and Conformance)

- Créez une politique DMARC pour spécifier comment les destinataires doivent traiter les emails provenant de votre domaine.

- Configurez le mode de surveillance initial (p=none) pour observer les résultats sans bloquer ou modifier le traitement des emails.

- Spécifiez l’adresse e-mail où les rapports DMARC doivent être envoyés.

Exemple de base avec OVH : « v=DMARC1; p=none »

Surveillance et Analyse :

- Surveillez les rapports SPF, DKIM et DMARC pour identifier les problèmes potentiels.

- Analysez les données pour détecter les tentatives de phishing ou de spoofing.

Correction des problèmes :

- Si vous constatez des problèmes d’authentification, ajustez vos enregistrements SPF, DKIM et DMARC en conséquence.

- Assurez-vous que les adresses IP autorisées et les clés DKIM sont correctement configurées.

- Modifiez éventuellement la politique DMARC pour spécifier des actions à prendre contre les emails non conformes.

Optimisation continue :

- Mettez à jour et révisez régulièrement vos enregistrements SPF, DKIM et DMARC pour refléter les changements dans votre infrastructure de messagerie.

- Analysez périodiquement les rapports DMARC pour identifier les problèmes éventuels et améliorer la sécurité des emails.

En suivant ces étapes et en surveillant activement la mise en œuvre de SPF, DKIM et DMARC, vous pouvez renforcer la sécurité et l’authentification des emails envoyés depuis votre domaine, réduisant ainsi les risques de phishing et de spoofing.

Autrement dit, votre domaine montre patte blanche auprès des acteurs de la messagerie et vos mails qu’ils partent de votre boite mail ou depuis votre site via des formulaires, seront biens distribués !

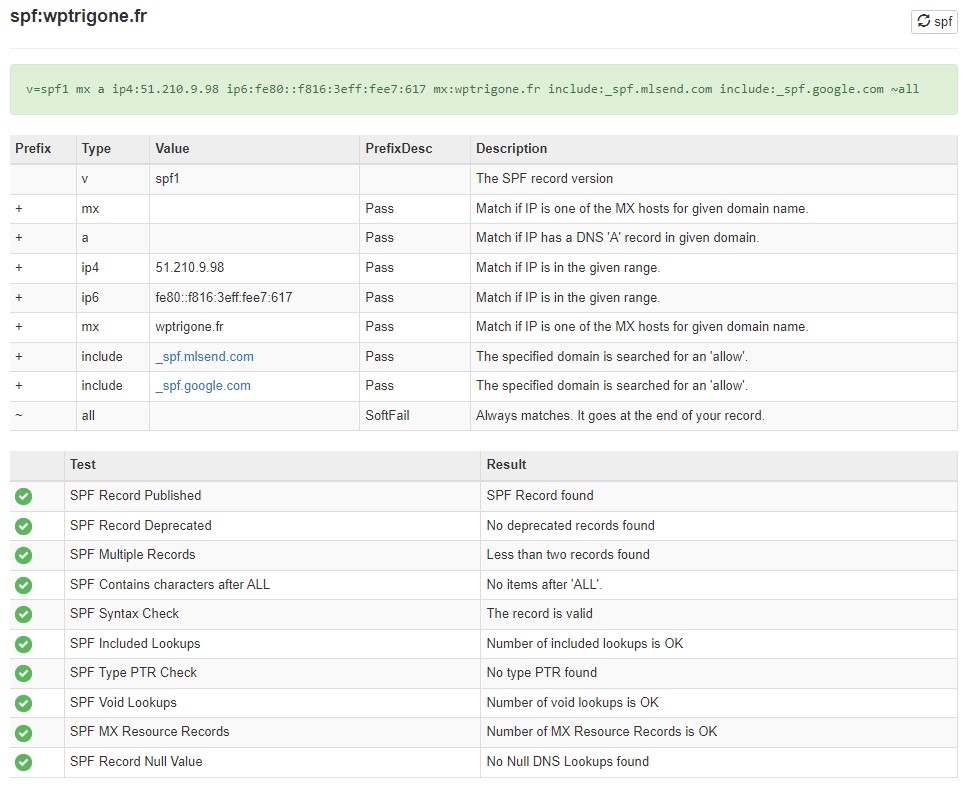

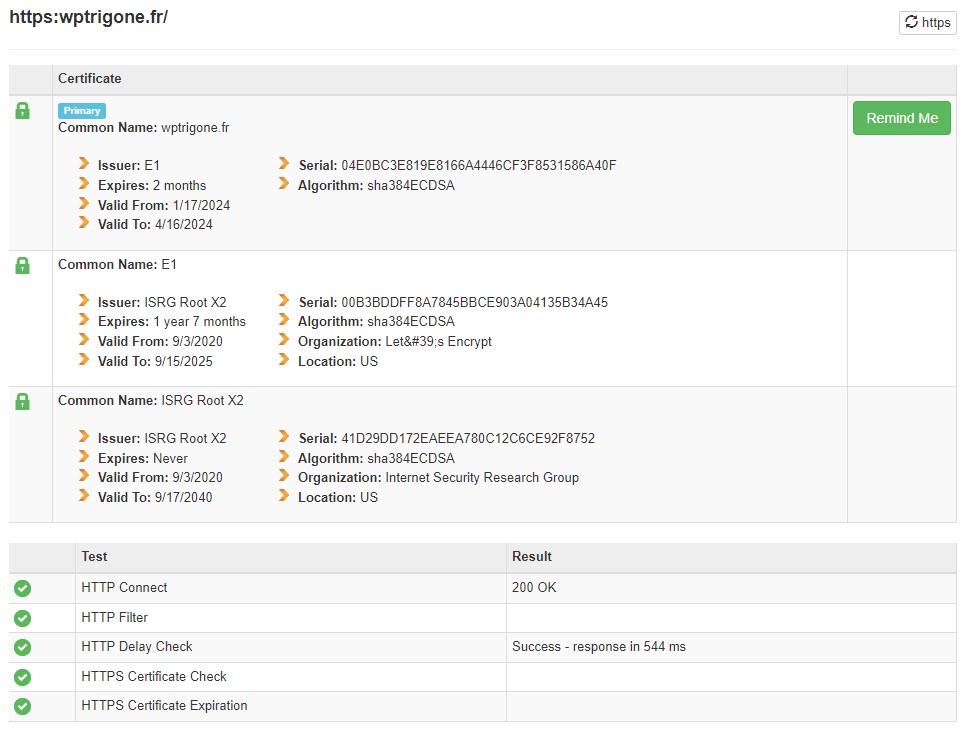

Outil pour savoir si votre domaine comporte bien un SPF, un DKIM et un DMARC

MXToolBox va pouvoir scanner votre domaine et vous indiquer si vous remplissez bien les normes attendues.

Outil pour tester votre DKIM

Cet outil gratuit va vous permettre de tester el DKIM de votre domaine. Vous devez tout simplement renseigner votre mail et il va vous envoyer un mail auquel vous devrez répondre, puis suite à ceci vous aurez un rapport détaillé : Testez votre DKIM

Outil pour tester votre SPF

Issu du même site, cet outil fera de même avec votre SPF : Testez votre SPF

Pour Yahoo!, vous avez plus bas dans la page les indications également.

Outil pour générer un DKIM pour votre domaine

Cet outil va générer votre DKIM, vous n’aurez plus qu’à le renseigner dans votre zone DNS : Générateur de DKIM

Liens utiles pour faire votre configuration

Pour la messagerie Gmail avec Google Workspace

Si vos boites mails utilisent les outils Google, voici les liens pour faire la configuration :

Astuce : Pour les boites mails Gmail vous devez attendre entre 24 et 72 heures avant d’obtenir votre clé DKIM. Vous pourrez avoir un message dans ce sens dans votre console d’administration.

Pour la messagerie Yahoo!

Si vous utiliser Yahoo!, voici le lien en anglais :